Provar que “não é um robô” pode colocá-lo nas mãos de hackers!

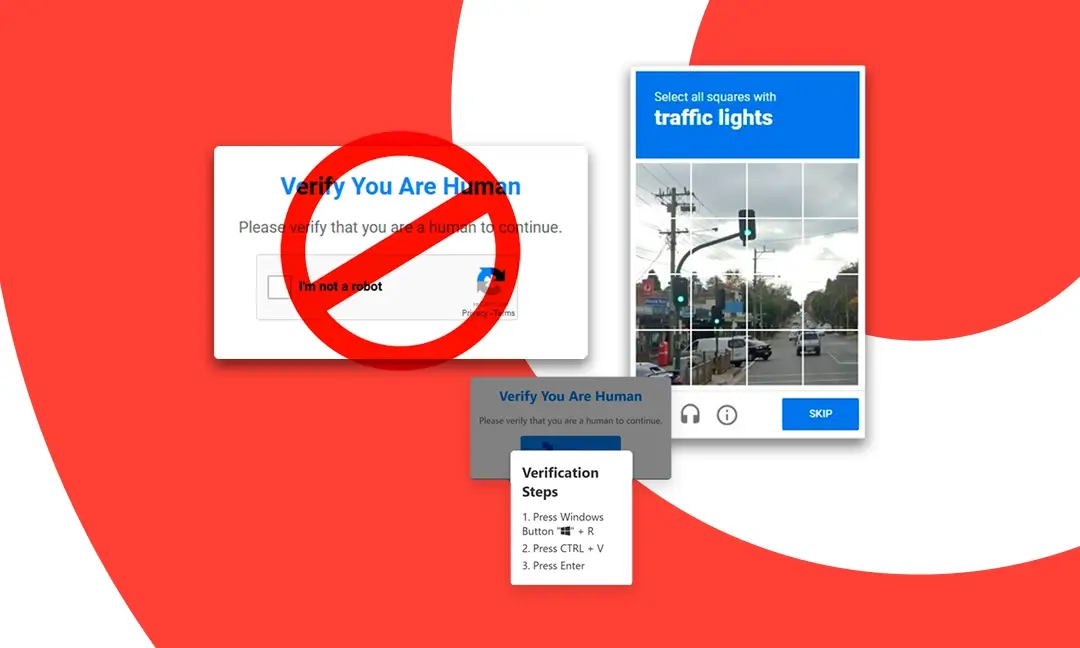

Sabia que aquela caixa irritante, onde é pedido para “provar que é humano” ou para selecionar imagens de semáforos, ciclistas ou pontes, pode, na verdade, ser uma armadilha?

O mais perigoso: um procedimento que parece rotina transforma-se num pedido para executar comandos no seu equipamento, sem que perceba o risco.

O que está realmente a acontecer?

Entre 2024 e 2025, os investigadores em cibersegurança identificaram uma nova técnica designada ClickFix, a qual consiste num método através do qual sites legítimos ou comprometidos passam a exibir CAPTCHAs falsos — as conhecidas caixas de “Não sou um robô” — que imitam serviços populares como o reCAPTCHA ou o Cloudflare.

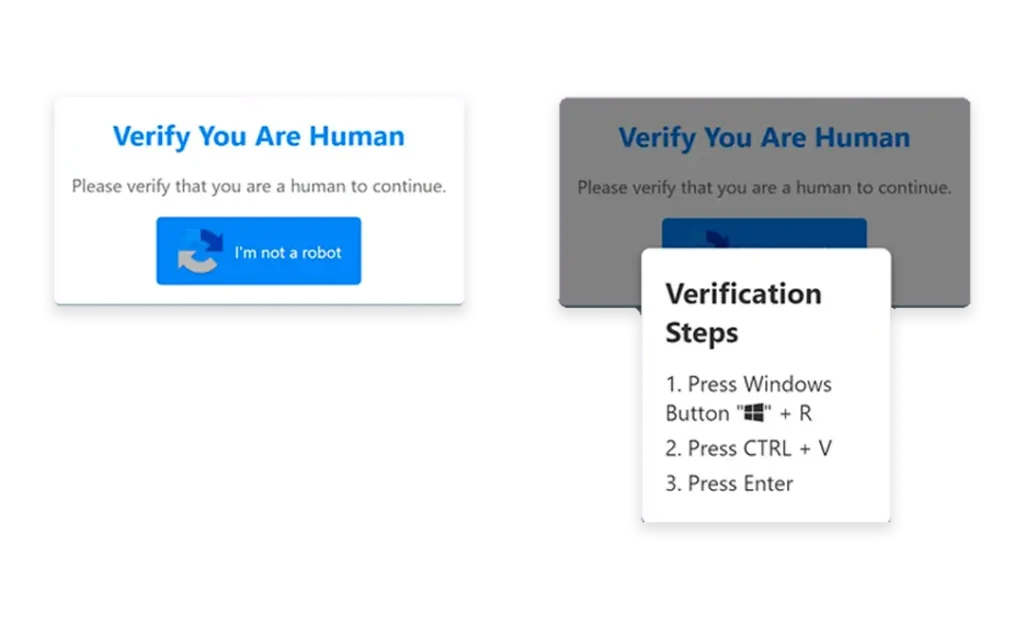

De forma aparentemente inócua, essas páginas solicitam ao utilizador que, depois de clicar, execute uma determinada sequência de teclas (por exemplo, Windows+R, Ctrl+V e Enter). No entanto, essa ação, que à primeira vista parece inofensiva, pode ter consequências graves, uma vez que permite instalar malware, exfiltrar credenciais ou conceder acesso remoto a agentes maliciosos.

O que transforma o “verificar que não é um robô” numa ameaça real?

• A interface parece familiar, uma vez que o logótipo, o estilo e o botão “I’m not a robot” reduzem a desconfiança.

• A sequência de teclas aparenta ser inofensiva (Win+R, Ctrl+V, Enter); no entanto, ela pode desencadear ações maliciosas.

• Além disso, o ataque explora a colaboração do utilizador, o que facilita contornar defesas automáticas.

Como funciona, passo a passo

- O utilizador acede a um site (ou é redirecionado por e-mail, anúncio ou resultado de pesquisa) que aparenta ser legítimo.

- Surge um CAPTCHA ou um aviso de “verificação de humanidade / identidade”.

- Ao clicar para prosseguir, um comando é automaticamente copiado para a área de transferência (clipboard) — sem que o utilizador perceba.

- É pedido que abra a janela “Executar (Windows+R)”, cole o comando “(Ctrl+V)” e pressione “Enter”.

- O comando desencadeia um processo que descarrega e instala malware (por exemplo infostealers, trojans, ferramentas de acesso remoto) ou concede controlo do sistema.

Exemplos reais e estatísticas preocupantes

• O uso da técnica ClickFix aumentou mais de 500% desde a segunda metade de 2024, tornando-se uma forma de ataque cada vez mais comum.

• Em novembro de 2024, a empresa Proofpoint documentou campanhas que usavam “verificação de humanidade” falsa para executar comandos PowerShell maliciosos.

• A Group-IB reportou que grupos de espionagem apoiados por Estados já recorrem a esta técnica.

Porque é que esta ameaça afeta todos, e não só grandes empresas?

Mesmo que grandes organizações disponham de equipas de TI, o utilizador comum deve preocupar-se:

• Muitos de nós confia no pedido da página para prosseguir rapidamente — sobretudo quando se trata de algo recorrente (“Provar que não é um robô”).

• Ambientes domésticos tendem a ter menos camadas de defesa (monitorização, firewalls corporativas, equipas de resposta).

• Esta técnica não exige vulnerabilidades técnicas complexas — depende da ação do utilizador: clicar, colar e confirmar.

• Consequências possíveis: roubo de credenciais, comprometimento de carteiras de criptomoedas ou controlo total do dispositivo.

Como proteger-se? Siga as boas práticas essenciais!

Para evitar cair nesta armadilha, siga estas orientações simples:

• Nunca execute comandos que não compreende. Se uma página pedir para abrir “Executar” (Win+R) e colar algo, desconfie.

• Feche a página e aceda ao serviço através do URL oficial. Em caso de dúvida, vá diretamente ao site que conhece.

• Desconfie de CAPTCHAs ou verificações que não sigam o padrão habitual ou peçam ações extraordinárias.

• Mantenha o sistema operativo, o navegador e o antivírus sempre atualizados.

• Ative a autenticação de dois fatores (2FA) nas contas importantes — adiciona uma barreira extra.

• Se suspeitar de compromisso, desligue a internet, execute uma análise completa com uma ferramenta de segurança e altere as senhas principais.

• Eduque familiares e pessoas do seu círculo sobre este risco — um clique inocente basta para abrir uma porta.

O que fazer se achar que caiu na armadilha?

• Pare imediatamente quaisquer ações no dispositivo.

• Desligue a máquina da rede para evitar a fuga de dados

• Execute uma análise completa com software de segurança confiável.

• Altere senhas críticas (e-mail, banco, carteiras).

• Se o dispositivo for corporativo, notifique de imediato o departamento de TI.

• Se tiver usado carteiras de criptomoedas ou introduzido credenciais sensíveis, monitorize atividade suspeita.

Dica extra:

Verifique sempre o URL, procure cadeado na barra do browser e evite interagir com conteúdos inseridos por terceiros em e-mails ou redes sociais. Utilize gestores de palavras-passe e faça backups regulares dos seus ficheiros críticos. Se possível, isole operações sensíveis em máquinas ou sessões separadas. Para empresas, implemente políticas de segurança, formação regular e testes de phishing; pequenos investimentos em prevenção reduzem riscos e custos de remoção. Fique atento e mantenha os seus dispositivos protegidos diariamente.

Partilhe esta mensagem!

Esta informação deve chegar ao maior número possível de pessoas. Segundos de distração chegam para comprometer tudo!

Partilhe este artigo com amigos, família e colegas. Se mais pessoas estiverem alertas, os atacantes terão menos sucesso.

Em resumo, sim, aquela caixa “Não sou um robô” pode transformar-se numa armadilha que entrega o seu computador a terceiros.

Uma verificação de rotina convertida em ameaça sofisticada. Por isso:

• Pare.

• Pense.

• Verifique.

Não clique nem confirme sem ter a certeza de que está em segurança!